|

Estensioni SMTP |

Scorri Precedente Primo livello Successivo Altro |

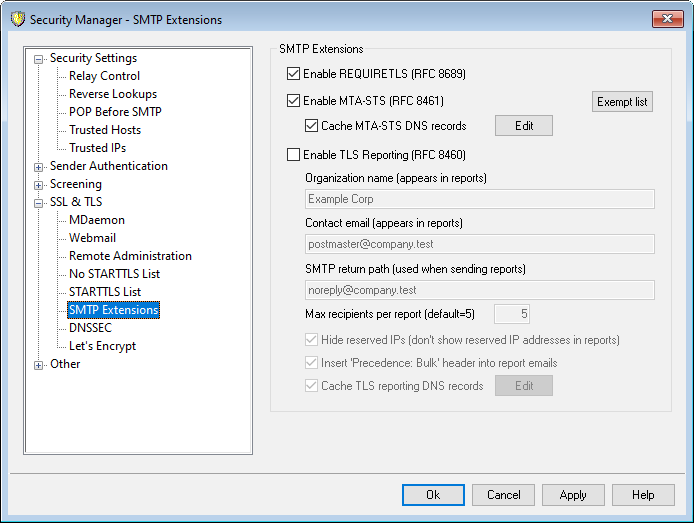

Estensioni SMTP

Attiva REQUIRETLS (RFC 8689)

RequireTLS consente di contrassegnare i messaggi che devono essere inviati usando TLS. Se l'invio tramite TLS non è possibile (o se i parametri dello scambio del certificato TLS sono inaccettabili) i messaggi torneranno al mittente invece di essere consegnati in modo non sicuro. Per una descrizione completa di RequireTLS, vedere: RFC 8689: Opzione SMTP Richiedi TLS.

RequireTLS è attivato per impostazione predefinita, ma solo i messaggi contrassegnati in modo specifico con una regola creata usando una nuova azione ContentFilter, "Contrassegna messaggi per REQUIRETLS...", o i messaggi inviati a <local-part>+requiretls@domain.tld (ad esempio, arvel+requiretls@mdaemon.com) sono sottoponibili all’elaborazione RequireTLS. Tutti gli altri messaggi vengono trattati come se il servizio fosse disattivato. Esistono diversi requisiti da soddisfare perché un messaggio possa essere inviato usando RequireTLS. In mancanza di alcuni di essi i messaggi non saranno inviati e torneranno al mittente invece di essere inviati in modo non sicuro. I requisiti sono:

•RequireTLS deve essere attivato.

•Il messaggio deve essere contrassegnato come richiedente l’uso di RequireTLS, mediante l’azione di filtro contenuti o l’indirizzo “<localpart>+requiretls@....

•Le ricerche DNS degli host MX destinatari devono utilizzare DNSSEC (vedere di seguito) oppure MX deve essere convalidato da MTA-STS.

•La connessione all’host ricevente deve utilizzare SSL (STARTTLS).

•Il certificato SSL dell’host ricevente deve corrispondere al nome host MX e concatenarsi a una CA attendibile.

•Il server di posta ricevente deve supportare REQUIRETLS e dichiararlo nella risposta EHLO.

RequireTLS richiede la ricerca DNSSEC degli host di record MX, oppure MX deve essere convalidato da MTA-STS. È possibile configurare DNSSEC specificando i criteri in base ai quali le ricerche richiederanno il servizio DNSSEC. Cache IP di MDaemon ha un’opzione per l’accettazione delle asserzioni DNSSEC ed esistono istruzioni correlate a DNSSEC all’inizio del file degli host MX. Infine, DNSSEC richiede server DNS configurati in modo appropriato, operazione che non viene illustrata nel presente file della Guida in linea.

Il supporto di MTA-STS è attivato per impostazione predefinita ed è descritto in RFC 8461: SMTP MTA Strict Transport Security (MTA-STS).

SMTP MTA Strict Transport Security (MTA-STS) è un meccanismo che consente ai fornitori di servizi di posta (SP) di dichiarare la propria idoneità a ricevere connessioni SMTP protette con Transport Layer Security (TLS) e di specificare se i server SMTP di invio si rifiuterebbero di recapitare posta a host MX che non offrono TLS con un certificato di server affidabile. Per impostare MTA-STS per il proprio dominio, è necessario disporre di un file di policy MTA-STS che si può scaricare via HTTPS dall’URL https://mta-sts.dominio.tld/.well-known/mta-sts.txt, dove per “dominio.tld" si intende il nome del proprio dominio. Il file di testo della policy deve contenere stringhe nel seguente formato:

version: STSv1

mode: testing

mx: mail.domain.tld

max_age: 86400

La modalità può essere "none", "testing" o "enforce". Deve essere presente una stringa "mx" per ciascuno dei nomi di host MX. È possibile utilizzare un carattere jolly per i sottodomini, ad esempio “*.dominio.tld". Il valore di max_age è espresso in secondi. I valori più comuni sono 86400 (1 giorno) e 604800 (1 settimana).

È inoltre necessario un record TXT DNS in _mta-sts.dominio.tld, dove per “dominio.tld" si intende il nome del proprio dominio. Deve essere presente un valore nel formato:

v=STSv1; id=20200206T010101;

Il valore di "id" deve essere modificato ogni volta che si cambia file di policy. Di solito si utilizza un indicatore di data e ora come id.

Elenco esenzioni

Utilizzare questo elenco per esentare specifici domini da MTA-STS.

Aggiungi record MTA-STS DNS in cache

Per impostazioni MDaemon aggiunge i record MTA-STS DNS in cache. Fare cli su Modifica per visualizzare o modificare il file della cache corrente.

I report TLS sono disabilitati per impostazione predefinita e illustrati in RFC 8460: Report TLS SMTP.

I report TLS consentono ai domini di che utilizzano MTA-STS di ricevere notifiche relative agli eventuali errori di recupero delle policy MTA-STS o di negoziazione di un canale sicuro che utilizzi STARTTLS. Quando i report sono abilitati, MDaemon invia un report giornaliero a ciascun dominio abilitato per STS a cui ha inviato (o tentato di inviare) posta durante la giornata. Sono disponibili diverse opzioni per configurare le informazioni che saranno contenute dai report.

Per abilitare i report TLS per il proprio dominio, è necessario attivare la firma DKIM e creare un record TXT DNS in _smtp._tls.dominio.tld, dove per “dominio.tld” si intende il nome del proprio dominio, con un valore nel seguente formato:

v=TLSRPTv1; rua=mailto:mailbox@dominio.tld

Dove mailbox@dominio.tld è l’indirizzo e-mail a cui si desidera che vengano inviati i report per il proprio dominio.